Sitemiz üzerinden üye girişi yaparak ya da üye olmadan devam bölümünden ‘Misafir olarak devam et’ seçeneği ile sipariş verebilirsiniz.

Yönetim Zorluğu

İçindekiler

Siber güvenlik tehditleri her geçen gün stratejilerini genişleterek daha hedef odaklı hale gelmektedir. Özellikle uzaktan çalışma modellerinin yaygınlaşmasıyla birlikte, şirket ağlarının sınırları bulanıklaşır, bu da geleneksel güvenlik çözümlerini yetersiz kılar. Yalnızca VPN tabanlı yaklaşımlar, modern siber saldırıların önüne geçmekte zorlanabilir. Bu noktada Secure Access Service Edge yani SASE mimarisi, güvenliği yeniden tanımlar.

Gelişmiş yaklaşımın Türkiye’deki güçlü temsilcilerinden Berqnet SASE karmaşık siber güvenlik dünyasını basitleştirerek, güvenliği her yerden erişilebilir bir deneyime dönüştürür. Artık güvenliğin sadece IT uzmanlarının sorumluluğunda olmaktan çıkıp, her kullanıcının önceliği haline geldiği bu yeni dönemde, SASE’nin avantajları şu şekilde sıralanır:

Dağıtık Yapılar Üzerinde Merkezi ve Sadeleştirilmiş Yönetim İhtiyacı

Yenilenen iş dünyasında, çalışanlar sadece ofis binalarıyla sınırlı kalmaz; evden, kafeden veya dünyanın herhangi bir yerinden işlerini sürdürebilirler. Bu durum şirketlerin güvenlik yaklaşımlarını kökten değiştirmesini zorunlu kılar. Geleneksel güvenlik modelleri, belirli bir fiziksel ağ sınırına odaklanırken, dağıtık yapı içinde güvenliğini sağlarken zorlanır. Her farklı cihaz için ayrı ayrı güvenlik çözümleri kurmak, bunları yönetmek ve güncel tutmak, hem IT ekipleri için ciddi yük oluşturur hem de güvenlik açıklarının ortaya çıkmasına neden olabilir.

SASE bu karmaşıklığı ortadan kaldırarak size merkezi, sadeleştirilmiş yönetim deneyimi verir. Berqnet SASE’nin bulut tabanlı mimarisi sayesinde, tüm güvenlik politikalarını tek platform üzerinden kolayca yönetebilirsiniz. İster ofiste olun ister evde, tüm bağlantı noktalarınıza ve cihazlarınıza tutarlı güvenlik kurallarını uygulayabilirsiniz.

Artık her konum için ayrı güvenlik ayarlarıyla uğraşmanıza gerek kalmaz, tek noktadan tüm güvenlik ihtiyaçlarınızı karşılayabilirsiniz. Sadeleştirilmiş yönetim IT ekiplerinin iş yükünü azaltmanın yanı sıra, güvenlik politikalarının her yerde kesintisiz şekilde uygulanmasına yardımcı olur. Böylece işinizi nerede yaparsanız yapın, Berqnet SASE ile her zaman güvenliğinizden emin olabilirsiniz.

Uzaktan Çalışma ve Hibrit Erişim Riskleri

Ofis ortamının kontrollü ağından çıkan her kullanıcı, potansiyel zayıflık noktası haline gelmektedir. Çalışanlar evlerindeki güvensiz ağlara bağlanabilir veya genel Wi-Fi noktalarını kullanabilirler. Bu durum siber saldırganlar için keşfedilmeyi bekleyen yeni kapılar açarken, şirketlerin kimlik avı dolandırıcılıkları gibi tehditlerle karşılaşma riskini katlayarak artırır. Geleneksel güvenlik yaklaşımları, bu kadar fazla kontrol dışı alanı korumakta zorlanır.

SASE, uzaktan çalışma ortamlarının getirdiği riskleri en aza indirmek için kapsamlı bir çözüm sunar. Kullanıcı kimliğini sürekli olarak doğrulayarak kurumsal kaynaklara yapılan her erişimin güvenli olduğundan emin olmanızı sağlar. Gelişmiş Sıfır Güven Ağ Erişimi (ZTNA) prensipleriyle entegre çalışan SASE, her bağlantı isteğini potansiyel tehdit olarak değerlendirir. Erişime izin vermeden önce kimlik doğrulama ile yetkilendirme süreçlerinden geçirir. Yerleşik güvenli tarama özellikleri sayesinde, kötü amaçlı web sitelerine karşı proaktif koruma kalkanı oluşturur.

ZTNA Geçişinin Karmaşıklığı ve Yaygınlaşmaması

Siber güvenlik dünyasında, “kimseye güvenme, her şeyi doğrula” prensibiyle çalışan Sıfır Güven Ağ Erişimi (ZTNA), modern güvenlik stratejilerinin temel direği olarak kabul edilir. ZTNA ağa bir kez girildiğinde her şeye erişim hakkı tanımaz. Gelen tüm erişim isteklerini bağımsız olarak sürekli yeniden değerlendirir, en az ayrıcalık ilkesini benimser. Özellikle hibrit ve uzaktan çalışma düzenlerinde saldırı yüzeyini önemli ölçüde daraltarak güvenliği artırır.

ZTNA’nın sağladığı bu büyük faydalara rağmen, pek çok şirket için yeni teknolojiye geçiş yapmak göz korkutucu algılanabilir. Mevcut altyapılarla entegrasyon zorlukları, teknik bilgi eksikliği gibi faktörler, ZTNA’nın geniş kitlelere ulaşmasının önündeki engeller olarak karşınza çıkar.

Bu karmaşıklığı ortadan kaldıran SASE ZTNA’ya geçişi inanılmaz derecede basitleştirir. SASE, ZTNA prensiplerini altyapısına doğal şekilde entegre ettiği için sizden herhangi bir teknik bilgi talep etmez. Tek tıklama her zaman açık bağlantı deneyimi sunarak, güvenlik süreçlerini sizin için görünmez hale getirir. Böylelikle internete veya kurumsal kaynaklara bağlanırken, arka planda en gelişmiş Sıfır Güven kontrollerinin çalıştığından emin olabilirsiniz.

SASE karmaşık ağ yapılandırmalarıyla uğraşmanıza gerek kalmadan, cihazların kimlik doğrulama süreçlerinden geçtiğinden emin olur. Sadece yetkilendirilmiş kaynaklara erişim sağlar. Basitleştirilmiş yaklaşım ZTNA’nın benimsenmesini hızlandırırken, şirketlerin endişelenmeden en yeni güvenlik standartlarına ulaşmasını sağlar.

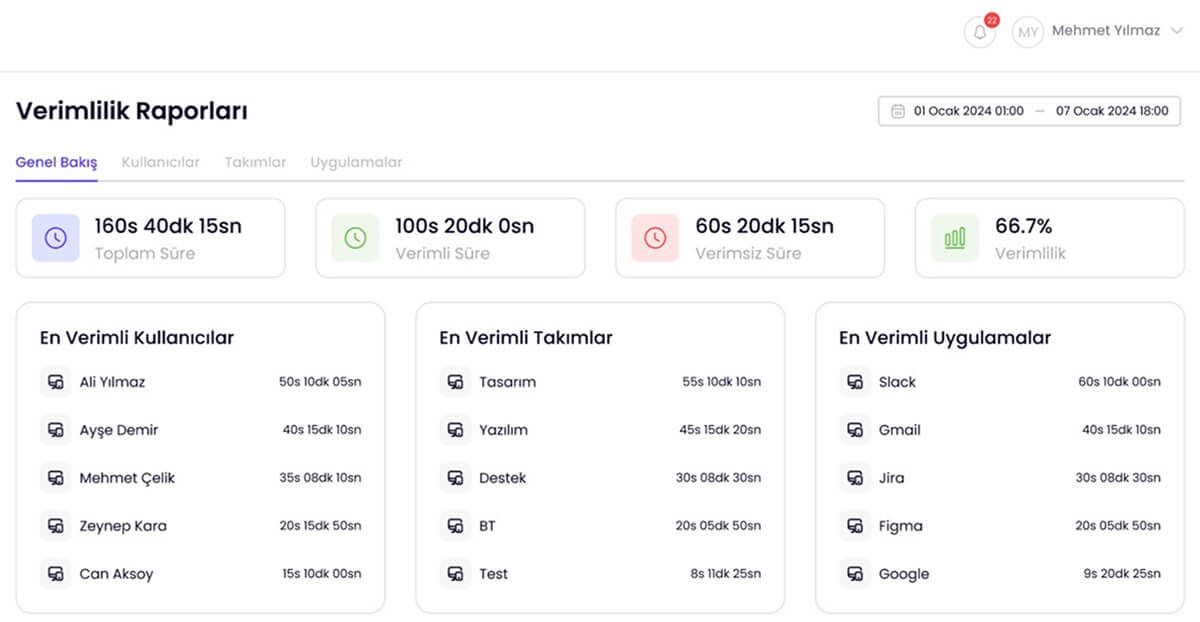

Kullanıcı Davranışı, Uygulama Kullanımı Gibi Detayların İzlenememesi

Günümüzün karmaşık siber tehdit ortamında, saldırı her zaman dışarıdan gelmek zorunda değil. Bazen içeriden kaynaklanan tehditler, yanlış yapılandırmalar veya basit bir kullanıcı hatası bile büyük güvenlik sorunlarına yol açabilir. Dolayısıyla şirket ağınızda kimin, ne zaman, hangi uygulamayı kullandığını bilmek, olası riskleri önceden tespit edebilmek adına hayati önem taşır. Geleneksel güvenlik çözümleri yalnızca dışarıdan gelen tehditlere odaklanırken, içerideki kullanıcı davranışlarını izleme konusunda yetersiz kalabilir.

Görünürlük eksikliği şüpheli aktivitelerin, anormal erişimlerin veya olası veri sızıntılarının gözden kaçmasına neden olabilir. Bir çalışanın aniden normalde kullanmadığı uygulamaya gece geç saatlerde erişmesi gibi durumlar, ancak bir sorun ortaya çıktıktan sonra fark edilebilir ki bu da müdahale için çok geçtir.

SASE, size gerçek zamanlı görünürlük sunarak bu önemli ihtiyacı karşılar. SASE’nin entegre izleme yetenekleri sayesinde, ağınızdaki her kullanıcının etkinliklerini, detaylı şekilde takip edebilirsiniz. Sistem, tüm ağ trafiğini analiz ederek anlamlı içgörüler sunar. Detaylı görünürlük verimlilik sorunlarını veya uyumluluk ihlallerini de tespit etmenize olanak tanır. Örneğin belirli bir uygulamanın beklenmedik derecede yüksek kullanımı, potansiyel kötü niyetli aktiviteye işaret edebilir. SASE bu tür anormal davranışları anında algılayıp size uyarı göndererek, proaktif şekilde müdahale etmenizi sağlar. Böylece henüz sorun büyümeden, güvenlik ekipleriniz hızlıca harekete geçebilir.

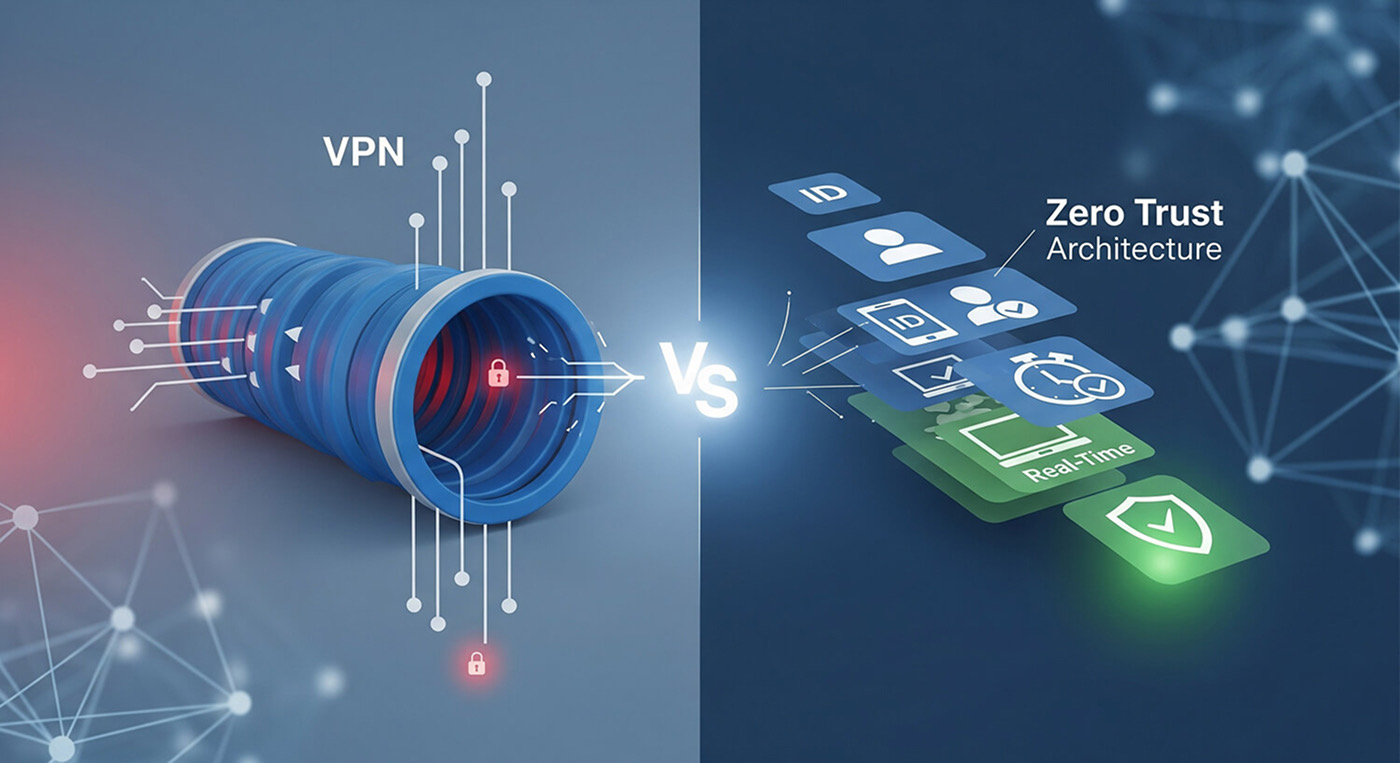

VPN ve Benzeri Çözümlerin Yetersizliği, Sürekli Erişim Kontrolü Eksikliği

Uzaktan çalışmanın yaygınlaşmasıyla birlikte birçok şirket için VPN çözümleri, kurumsal kaynaklara güvenli erişimin temelini oluşturmaktadır. VPN’ler ilk çıktıkları dönemde büyük kolaylık sağlasa da, günümüzün hızla değişen çerçevelerine karşı maalesef yetersiz kalmaya başlamıştır.

VPN’ler “kale ve hendek” mantığıyla çalışır; yani bir kez VPN tünelinden içeri girdiğinizde, ağ içindeki birçok kaynağa geniş erişim hakkı elde edersiniz. Kötü niyetli aktör VPN erişimi sağlayabilirse, şirketin iç ağında rahatça hareket edebileceği anlamına gelir ki bu da büyük güvenlik zafiyetlerine yol açabilir.

Ek olarak VPN bağlantıları kimlik avı denemelerine karşı savunmasız kalabilir. Özellikle eş zamanlı bağlantı sayısının artması, performans düşüşleri ve bağlantı kopmaları gibi kullanıcı deneyimini olumsuz etkileyen sorunları da beraberinde getirir.

Bunun da ötesinde geleneksel VPN’ler sürekli erişim kontrolü konusunda ciddi eksiklikler barındırır. VPN bağlantısı kurulduktan sonra, kullanıcının cihazının güvenlik duruşu kontrol edilmez. Bu da bağlantı kurulduktan sonra ortaya çıkabilecek yeni tehdide karşı savunmasız kalınabileceği anlamına gelir. Sürekli kontrol eksikliği, güvenlik politikalarının dinamik olarak uygulanamamasına neden olur. Modern iş ortamlarında ise hareketlerin tamamı kullanıcının kimliği, cihazının durumu, hatta günün saati gibi pek çok faktör göz önünde bulundurularak anlık olarak değerlendirilmelidir.

Uzman Yorumu

SASE, VPN’lerin yetersiz kaldığı bu boşluğu doldurarak, size çok daha kapsamlı güvenlik çözümü sunar. SASE her erişim isteğini Sıfır Güven (Zero Trust) prensibiyle değerlendirir. Yani hiçbir kullanıcıya varsayılan olarak güvenmez. Her bağlantıda kullanıcı ve cihazın kimliği sürekli olarak doğrulanır, güvenlik politikaları anlık olarak uygulanır. Sadece baştan belirlenmiş uygulamaya belirli koşullar altında erişim izni verilir, böylece saldırı yüzeyi minimuma indirilir.

Erdem Tutal – Satış Mühendisi

Regülasyon ve Uyum Baskısı

Şirketlerin karşı karşıya olduğu en büyük zorluklardan biri de, artan regülasyon ve uyum baskısıdır. Özellikle Kişisel Verilerin Korunması Kanunu (KVKK) gibi düzenlemeler, şirketlerin müşteri verilerini nasıl topladığı konusunda çok sıkı kurallar getirir. Kurallara uymamak ciddi yasal para cezaları, itibar kaybı hatta hukuki süreçlerle sonuçlanabilir.

Güvenlik politikalarının her yerde tutarlı şekilde uygulanmadığı durumlarda, denetimler sırasında problemlerle karşılaşmak kaçınılmaz hale gelir. Hibrit çalışma modelleri ve çoklu bulut ortamları gibi yeni nesil altyapılar, uyumluluk gereksinimlerini daha da karmaşıklaştırır. Çünkü veriler farklı konumlarda dağınık halde bulunabilir.

SASE, uyum süreçlerinizi sizin için önemli ölçüde basitleştirir. Sunduğu entegre analitik özellikleri ile tüm ağ etkinliğinizi şeffaf şekilde kaydeder. Bu sayede hangi verilere kimin, ne zaman ve nasıl eriştiğini detaylı olarak görebilirsiniz. Sistem tarafından otomatik olarak tutulan kayıtlar, olası denetim anında size güvenilir kanıtlar sağlar. SASE’nin otomatik uyum raporlaması yetenekleri sayesinde, KVKK gibi regülasyonların gerektirdiği raporları çok daha az çabayla hazırlayabilirsiniz.

SASE’nin sunduğu davranış analitiği özelliği, şüpheli aktiviteleri de erkenden tespit etmenizi sağlar. Bu yetenek regülasyonlara proaktif uyum sağlamak açısından da kritik öneme sahiptir. Çünkü bazı düzenleyici otoriteler yalnızca olay sonrası müdahaleyi değil, olay öncesi izleme süreçlerini de denetler. SASE ile sistemlerinizin her an izlenebilir olduğunu kanıtlayabilir, uyumlulukla ilgili tüm adımlarınızı belgeleyerek risklerinizi minimize edebilirsiniz.

Çoklu Bulut Ortamlarında Güvenliğin Parçalı Olması

Günümüz iş dünyasında şirketler verilerini tek yerde barındırmak yerine, birden fazla bulut sağlayıcısının hizmetlerini aynı anda kullanırlar. Çoklu bulut (multi-cloud) stratejisi esneklik, maliyet avantajı ve felaket kurtarma gibi önemli faydalar sunsa da, beraberinde ciddi güvenlik sorununu da getirir: güvenliğin parçalı olması.

Her bulut sağlayıcısının kendine özgü güvenlik politikaları bulunur. Bu durum IT ekiplerinin her bulut ortamı için ayrı ayrı güvenlik yapılandırmaları yapmasını gerektirir. Sonuç olarak güvenlik politikaları arasında tutarsızlıklar oluşabilir, açıklar kolayca gözden kaçabilir. Adeta farklı diller konuşan güvenlik duvarları arasında koordinasyon eksikliği yaşanır, siber saldırganlar için keşfedilmeyi bekleyen zayıf noktalar yaratır.

İşte tam da bu parçalı güvenlik sorununu ortadan kaldırmak için SASE size kapsamlı bir çözüm sunar. Farklı bulut ortamlarında bulunan tüm uygulamalarınızı tek merkezi güvenlik çerçevesi altında birleştirir. Tüm bulut altyapınızda tutarlı bir güvenlik politikası uygulayabilirsiniz. SASE’nin bulut tabanlı mimarisi farklı hizmet sağlayıcıları arasında sorunsuz şekilde çalışarak, nerede olursa olsun verilerinize güvenli erişim sağlar. Tek yönetim paneli üzerinden tüm bulut ortamlarınızdaki güvenlik durumunu izleyebilir, uyumluluk raporlarını kolayca oluşturabilirsiniz. Bu sayede güvenlik karmaşıklığı azalır, operasyonel verimlilik artar ve en önemlisi, şirketinizin genel güvenlik duruşu önemli ölçüde güçlenir. Berqnet SASE, tüm karmaşıklığı ortadan kaldırarak güvenliği sizin için zahmetsiz bir deneyime dönüştürür. Berqnet SASE ile:

- Dağıtık yapılarınızı merkezi ve basit bir şekilde yönetebilir,

- Uzaktan ve hibrit çalışmanın getirdiği riskleri minimize edebilir,

- Sıfır Güven Ağ Erişimi’ne (ZTNA) kolayca geçiş yapabilir,

- Kullanıcı davranışları ve uygulama kullanımları hakkında detaylı görünürlük elde edebilir,

- Geleneksel VPN’lerin yetersiz kaldığı noktalarda kesintisiz ve sürekli erişim kontrolü sağlayabilir,

- Artan regülasyon ve uyum baskısını kolayca yönetebilir,

- Çoklu bulut ortamlarındaki parçalı güvenliği tek bir çatı altında birleştirebilirsiniz.

Güvenliğinizi geleceğe taşımak ve siber tehditlere karşı her zaman bir adım önde olmak adına siz de Berqnet SASE çözümünden yararlanabilirsiniz.

Yapay Zeka ve Siber Güvenlik: Geleceğin Savunma Kalkanı

İçindekiler

Siber güvenlik dünyası durmaksızın evrim geçiriyor. Tehdit aktörleri her geçen gün daha karmaşık saldırı teknikleri geliştirirken, geleneksel güvenlik önlemleri bu yeni nesil tehditlere karşı yetersiz kalmaya başladı. İşte tam bu noktada Artificial Intelligence (AI) ve makine öğrenmesi Machine Learning (ML) teknolojileri, siber güvenlik stratejilerinde sessiz bir devrim yaratıyor.

Güncel veriler, yapay zeka destekli güvenlik çözümlerinin tehdit tespitini %60’a kadar hızlandırdığını ve yanlış alarm oranlarını %50’ye varan oranlarda azalttığını gösteriyor. Bu teknolojiler, insan güvenlik uzmanlarının kapasitesini genişleterek daha proaktif ve dinamik bir savunma mekanizması oluşturuyor.

Kurumsal ağlar, bulut sistemleri ve IoT (Nesnelerin İnterneti) cihazlarının yaygınlaşması, saldırı yüzeyini önemli ölçüde genişletti. 2023 araştırmaları, ortalama bir kurumun günde 1.200’den fazla benzersiz saldırı girişimiyle karşılaştığını ortaya koyuyor. Geleneksel güvenlik çözümleri bu yoğun ve karmaşık saldırı trafiğini yönetmekte zorlanırken, yapay zeka tabanlı sistemler örüntü tanıma ve davranışsal analiz yetenekleriyle bu tehditleri çok daha etkili bir şekilde filtreleyebiliyor.

Neden Yapay Zeka Siber Güvenlik için Önemlidir?

Siber güvenlik alanında yapay zeka teknolojilerinin kritik önemi, günümüz tehdit ortamının benzeri görülmemiş karmaşıklığından kaynaklanıyor. Geleneksel güvenlik sistemleri önceden tanımlanmış kurallar ve imzalar üzerine kuruluyken, modern saldırılar sürekli değişen, adaptif ve öngörülmesi neredeyse imkansız karakteristikler sergiliyor. Yapay zeka, bu dinamik tehdit ortamında üç temel avantaj sunuyor.

Birincisi, ölçeklenebilirlik. Kurumsal ağlarda günlük milyarlarca log kaydı (sistem olaylarının dijital kayıtları) oluşuyor ve insan analistlerin bu devasa veri hacmini manuel olarak incelemesi mümkün değil. Yapay zeka sistemleri, bu muazzam veri yığınlarını gerçek zamanlı olarak analiz edebiliyor ve anormallik tespiti yapabiliyor. Fortune 500 şirketlerinden birinde gerçekleştirilen bir uygulamada, AI tabanlı güvenlik çözümü günlük 10 terabaytlık log verisini analiz ederek, geleneksel sistemlerin tamamen gözden kaçırdığı 17 farklı sızma girişimini başarıyla tespit etti.

İkincisi, öğrenme ve adaptasyon yeteneği. Makine öğrenmesi algoritmaları normal ağ davranışlarını öğrenerek daha önce hiç görülmemiş tehditleri bile tespit edebiliyor. Bu özellik, Zero-Day açıklarına (henüz kamuya açıklanmamış ve yaması bulunmayan güvenlik zafiyetleri) karşı etkili bir savunma kabiliyeti sağlıyor. Örneğin, derin öğrenme tabanlı bir anomali tespit sistemi, ağ trafiğindeki mikro-değişimleri analiz ederek henüz imzası oluşturulmamış zararlı yazılımları %89 doğruluk oranıyla tespit edebiliyor.

Üçüncüsü, otomasyon ve hız. Siber saldırılar saniyeler içinde gerçekleşirken, yapay zeka sistemleri milisaniyeler içinde tepki verebiliyor. Tehdit istihbaratı analizi, anormallik tespiti ve otomatik müdahale süreçleri insan müdahalesini beklemeden gerçekleştirilebiliyor. Finansal hizmetler sektöründe faaliyet gösteren bir şirket, AI destekli güvenlik çözümleri sayesinde DDoS saldırılarına (Dağıtık Hizmet Engelleme saldırıları) karşı tepki süresini 15 dakikadan sadece 1.5 saniyeye indirmeyi başardı.

Araştırmalar, yapay zeka destekli güvenlik sistemlerinin tehdit tespit süresini ortalama 145 dakikadan 2 dakikanın altına indirebildiğini gösteriyor. Bu hız farkı, veri ihlallerinin maliyetini ciddi oranda azaltabiliyor. IBM’in 2023 Veri İhlali Maliyet Raporu’na göre, bir veri ihlalinin tespiti ve müdahalesi arasında geçen her dakika, ortalama ihlal maliyetini 1.200 dolar artırıyor.

Siber Güvenlikte Yapay Zeka ve Makine Öğrenmesi Nasıl Kullanılır?

Siber güvenlik operasyonlarında yapay zeka ve makine öğrenmesi teknolojileri çeşitli alanlarda etkin biçimde uygulanıyor. Bu teknolojilerin en yaygın kullanım alanları arasında davranışsal analiz, tehdit istihbaratı ve otomatik müdahale sistemleri öne çıkıyor.

Davranışsal analiz, kullanıcı ve sistem davranışlarındaki anormallikleri tespit etmek için makine öğrenmesi modellerinden yararlanıyor. Örneğin, bir kullanıcının normal çalışma saatleri dışında hassas verilere erişmeye çalışması veya alışılmadık lokasyonlardan bağlantı kurması, potansiyel bir güvenlik ihlalinin işareti olabilir. Bankacılık sektöründe uygulanan bir AI çözümü, kullanıcı davranış analiziyle kimlik avı saldırıları sonucu ele geçirilmiş hesapları, normal kullanıcı davranışından sapma gösterdikleri anda tespit ederek potansiyel finansal kayıpları önledi.

Tehdit istihbaratı alanında, yapay zeka sistemleri büyük veri kaynaklarını analiz ederek yeni tehdit vektörlerini ve saldırı yöntemlerini öngörebiliyor. Doğal dil işleme teknolojileri, dark web forumlarını, sosyal medyayı ve diğer açık kaynakları tarayarak henüz gerçekleşmemiş saldırılar hakkında erken uyarı sağlayabiliyor.

Yapay Zeka Siber Güvenlikte Hangi Riskleri Barındırır?

Yapay zeka, siber güvenlikte önemli avantajlar sağlarken, beraberinde bazı riskleri de getiriyor. Bu risklerin farkında olmak ve proaktif önlemler almak, başarılı bir yapay zeka entegrasyonu için kritik önem taşıyor.

En önemli risklerden biri, yapay zeka sistemlerinin kendilerinin de siber saldırılara hedef olabilmesidir. Özellikle düşmanca örnekler (adversarial examples) olarak bilinen, yapay zeka modellerini yanıltmak için özel olarak tasarlanmış girdiler, güvenlik sistemlerinin yanlış kararlar vermesine neden olabilir. Örneğin, bir saldırgan, zararlı yazılımın kod yapısını yapay zeka sisteminin algılayamayacağı şekilde değiştirerek tespit mekanizmalarını atlatabilir.

Aşırı güven de önemli bir risk faktörüdür. Organizasyonlar yapay zeka sistemlerine fazla güvenerek, temel güvenlik önlemlerini ihmal edebilir veya insan denetimini azaltabilir. Bu durum, yapay zeka sisteminin başarısız olduğu durumlarda ciddi güvenlik açıklarına yol açabilir. Dengeli bir yaklaşım, yapay zeka ile insan uzmanlığını birleştiren hibrit güvenlik modelleri geliştirmektir.

Veri kalitesi ve eğitim seti yanlılıkları da yapay zeka tabanlı güvenlik çözümlerinin etkinliğini sınırlayabilir. Yetersiz, dengesiz veya yanlı veri setleriyle eğitilen modeller, belirli tehdit türlerini tespit etmekte başarısız olabilir veya yüksek oranda yanlış pozitif sonuçlar üretebilir. Güvenlik ekipleri, modellerini düzenli olarak güncellemeli ve çeşitli tehdit senaryolarını kapsayan dengeli veri setleriyle eğitmelidir.

Yapay zeka sistemlerinin açıklanabilirlik sorunu da siber güvenlik bağlamında özel bir endişe kaynağıdır. Karmaşık derin öğrenme modelleri genellikle “kara kutu” niteliğindedir ve kararlarının arkasındaki mantığı açıklamakta zorlanırlar. Bu durum, güvenlik olaylarının incelenmesini ve düzenleyici gereksinimlere uyumu zorlaştırabilir.

Siber Güvenlikte Yapay Zeka Uygulama Alanları ve Örnekleri

Yapay zeka teknolojileri, siber güvenliğin çeşitli alanlarında giderek daha fazla uygulama alanı buluyor. Bu uygulamalar, organizasyonların güvenlik duruşunu güçlendirirken operasyonel verimliliği de artırıyor.

Uç nokta güvenliği (endpoint security), yapay zekanın en etkili kullanıldığı alanlardan biridir. Geleneksel antivirüs çözümleri imza tabanlı tespit yöntemlerine dayanırken, AI destekli uç nokta koruma platformları (EPP) davranışsal analiz ve makine öğrenmesi kullanarak daha önce görülmemiş tehditleri bile tespit edebilir. Örneğin, bir AI tabanlı EPP çözümü, bir dosyanın davranışını analiz ederek, henüz imzası oluşturulmamış bir fidye yazılımını, şifreleme işlemi başlamadan önce tespit edip engelleyebilir.

Ağ güvenliği alanında, yapay zeka tabanlı sistemler normal ağ trafiğini öğrenerek anormallikleri tespit edebilir. Bir telekomünikasyon şirketi, derin öğrenme algoritmaları kullanarak ağ trafiğini gerçek zamanlı olarak analiz eden bir sistem geliştirdi. Bu sistem, geleneksel güvenlik duvarlarının tespit edemediği düşük ve yavaş saldırıları (low and slow attacks) başarıyla tanımlayarak, veri sızıntılarını önledi.

Kimlik ve erişim yönetimi sistemlerinde yapay zeka, çok faktörlü kimlik doğrulama ve sürekli kimlik doğrulama gibi gelişmiş güvenlik önlemlerini destekler. Bir finans kuruluşu, kullanıcıların yazma ritmi, fare hareketleri ve uygulama kullanım alışkanlıkları gibi biyometrik davranış özelliklerini analiz eden bir AI sistemi uyguladı. Bu sistem, kullanıcı oturumu boyunca sürekli kimlik doğrulama yaparak, çalınan kimlik bilgilerinin kötüye kullanımını %92 oranında azalttı.

Güvenlik operasyon merkezleri (SOC), yapay zeka teknolojilerinden büyük ölçüde faydalanıyor. AI destekli SIEM (Güvenlik Bilgileri ve Olay Yönetimi) sistemleri, binlerce güvenlik uyarısını önceliklendirerek analistlerin iş yükünü azaltıyor. Bir enerji şirketi, AI tabanlı bir SOAR platformu uygulayarak, rutin güvenlik olaylarına müdahale süresini %78 oranında kısalttı ve güvenlik ekibinin daha karmaşık tehditlere odaklanmasını sağladı.

Yapay Zeka Destekli Siber Güvenlik Çözümlerinin Seçimi ve Entegrasyonu

Organizasyonlar için doğru yapay zeka destekli siber güvenlik çözümlerini seçmek ve mevcut güvenlik altyapısına entegre etmek, stratejik bir yaklaşım gerektirir. Başarılı bir entegrasyon süreci, organizasyonun ihtiyaçlarının kapsamlı bir değerlendirmesiyle başlamalıdır.

İlk adım, organizasyonun karşı karşıya olduğu spesifik tehdit vektörlerini ve risk profilini anlamaktır. Farklı sektörler ve organizasyon türleri farklı güvenlik zorluklarıyla karşılaşır. Örneğin, bir sağlık kuruluşu için hasta verilerinin gizliliği ve fidye yazılımı tehditleri öncelikli olabilirken, bir e-ticaret platformu için ödeme sahtekarlığı ve DDoS saldırıları daha kritik olabilir.

Çözüm seçiminde, yapay zeka modelinin şeffaflığı ve açıklanabilirliği önemli bir değerlendirme kriteridir. Güvenlik ekipleri, sistemin neden belirli bir uyarıyı tetiklediğini veya bir olayı tehdit olarak sınıflandırdığını anlayabilmelidir. Kara kutu çözümlerden ziyade, kararlarını açıklayabilen ve güvenlik analistlerine içgörü sağlayan sistemler tercih edilmelidir.

Entegrasyon sürecinde, kademeli bir yaklaşım benimsemek genellikle en etkili stratejidir. Yapay zeka çözümlerini önce sınırlı bir kapsamda test etmek ve sonuçları değerlendirdikten sonra tam ölçekli uygulamaya geçmek, riskleri minimize eder. Başlangıçta, yapay zeka sistemini “izleme modunda” çalıştırmak ve mevcut güvenlik süreçlerine paralel olarak kullanmak, sistemin performansını değerlendirmek için fırsat sağlar.

Veri kalitesi ve erişilebilirliği, yapay zeka destekli güvenlik çözümlerinin etkinliğini belirleyen kritik faktörlerdir. Organizasyonlar, yapay zeka sistemlerini eğitmek ve beslemek için gerekli veri kaynaklarını ve entegrasyon noktalarını belirlemelidir. Bu, log yönetimi, ağ trafiği izleme ve uç nokta telemetri sistemleri gibi çeşitli veri kaynaklarını içerebilir.

Siber Güvenlik Uzmanları için Yapay Zeka Yetkinlikleri

Siber güvenlik profesyonelleri için yapay zeka ve makine öğrenmesi yetkinlikleri, giderek daha değerli hale geliyor. Gelecekte rekabetçi kalmak isteyen güvenlik uzmanları, teknik becerilerini yapay zeka anlayışıyla tamamlamalıdır.

Temel düzeyde, tüm siber güvenlik profesyonelleri yapay zeka ve makine öğrenmesinin temel kavramlarını anlamalıdır. Bu, denetimli ve denetimsiz öğrenme, derin öğrenme ve doğal dil işleme gibi temel kavramları içerir. Ayrıca, yapay zeka modellerinin nasıl eğitildiği, değerlendirildiği ve optimize edildiği konusunda genel bir anlayışa sahip olmak önemlidir.

Daha ileri düzeyde, siber güvenlik uzmanları veri bilimi ve analitik becerilerini geliştirmelidir. Python gibi programlama dilleri ve TensorFlow, PyTorch gibi makine öğrenmesi kütüphaneleri, güvenlik verilerini analiz etmek ve özel tehdit tespit modelleri geliştirmek için değerli araçlardır. Veri hazırlama, özellik mühendisliği ve model değerlendirme konularında pratik deneyim, etkili güvenlik çözümleri tasarlamak için kritik öneme sahiptir.

Yapay zeka destekli güvenlik çözümlerinin yorumlanması ve operasyonel hale getirilmesi de önemli bir yetkinlik alanıdır. Güvenlik analistleri, yapay zeka sistemlerinin ürettiği uyarıları ve içgörüleri doğru bir şekilde yorumlayabilmeli ve bunları daha geniş güvenlik bağlamına entegre edebilmelidir. Bu, yapay zeka modellerinin sınırlamalarını ve potansiyel yanlılıklarını anlamayı da içerir.

Etik yapay zeka kullanımı ve gizlilik konuları da siber güvenlik profesyonellerinin gündeminde olmalıdır. Yapay zeka sistemlerinin adil, şeffaf ve sorumlu bir şekilde kullanılmasını sağlamak, güvenlik ekiplerinin sorumluluğudur. Bu, veri toplama ve kullanımında gizlilik düzenlemelerine uyumu, algoritmik yanlılıkların önlenmesini ve yapay zeka kararlarının açıklanabilirliğini içerir.

Uzman Yorumu

SASE mimarisi ve yapay zeka arasındaki ilişki nedir?SASE (Secure Access Service Edge) ile yapay zekâ arasındaki ilişki genellikle güvenlik ve erişim yönetimi bağlamında merak ediliyor. Yapay zekâ, SASE platformlarında trafik analizi, anomali tespiti ve tehdit önceliklendirme gibi görevlerde kullanılarak olası saldırıları gerçek zamanlı tespit eder ve önler. Bu sayede kurumlar, hibrit çalışma modellerinde güvenliği optimize ederken, otomatik politika yönetimi sayesinde insan hatasını azaltır ve hızlı tepki verebilir. Kısacası, AI entegrasyonu SASE’nin yalnızca ağ ve erişim kontrolü değil, aynı zamanda akıllı ve veri odaklı bir güvenlik çözümü olarak çalışmasını sağlar.

Arif Cüheylan – Kıdamli Satış Mühendisi

Neden Biz?

-

Uzman Kadro ve Deneyim:

-

Yıllardır bilişim ve teknoloji sektöründe faaliyet gösteren, alanında uzman ve sertifikalı bir ekibe sahibiz. Ekibimiz, her projeyi en ince ayrıntısına kadar planlayarak, müşterilerimize özgün ve yenilikçi çözümler sunar.

-

-

Yenilikçi Teknolojiler:

-

Sektördeki en güncel teknolojileri takip ediyor ve projelerimizde bu teknolojileri etkin bir şekilde kullanıyoruz. Yapay zeka, bulut bilişim, IoT (Nesnelerin İnterneti) ve blockchain gibi teknolojilerle müşterilerimize geleceğe dönük çözümler sunuyoruz.

-

-

Müşteri Odaklı Yaklaşım:

-

Her müşterimizin ihtiyaçlarını anlamak ve onlara özel çözümler geliştirmek için çalışıyoruz. Projelerimizde esnek ve iş birliğine dayalı bir yaklaşım benimseyerek, müşteri memnuniyetini her zaman ön planda tutuyoruz.

-

-

Kalite ve Güvenilirlik:

-

Sunduğumuz hizmetlerde kalite standartlarını en üst düzeyde tutuyoruz. Projelerimizi zamanında ve bütçe dahilinde tamamlama konusunda güvenilir bir partner olarak öne çıkıyoruz.

-

-

Kapsamlı Hizmet Yelpazesi:

-

Yazılım geliştirme, siber güvenlik, dijital dönüşüm, bulut çözümleri, veri analitiği ve daha birçok alanda kapsamlı hizmetler sunuyoruz. Müşterilerimizin ihtiyaç duyduğu tüm teknolojik çözümleri tek bir çatı altında bulabilmelerini sağlıyoruz.

-

-

Sürdürülebilir ve Ölçeklenebilir Çözümler:

-

Geliştirdiğimiz çözümler, müşterilerimizin iş süreçlerini optimize ederken aynı zamanda gelecekteki büyümelerine de uyum sağlayacak şekilde tasarlanır. Sürdürülebilirlik ve ölçeklenebilirlik, her projemizin temel taşlarıdır.

-

-

Rekabetçi Fiyatlandırma:

-

Yüksek kaliteli hizmetleri, rekabetçi fiyatlarla sunarak müşterilerimizin bütçelerine uygun çözümler geliştiriyoruz. Maliyet etkinliği ve değer odaklı bir yaklaşım benimsiyoruz.

-

-

Referanslar ve Başarı Hikayeleri:

-

Bugüne kadar birçok sektörden önde gelen firmalarla çalıştık ve başarılı projelere imza attık. Referanslarımız ve başarı hikayelerimiz, bizi tercih eden müşterilerimiz için bir güvence niteliği taşır.

-

Sonuç:

Biz, bilişim ve teknoloji alanında sadece bir hizmet sağlayıcı değil, aynı zamanda iş ortaklarınızın başarısını destekleyen bir danışmanız olmak için buradayız. Yenilikçi yaklaşımımız, uzman ekibimiz ve müşteri odaklı hizmet anlayışımızla, sizin için en doğru çözümleri sunmaya hazırız. Bizi tercih ettiğinizde, yalnızca bir proje değil, uzun vadeli bir iş birliği başlatmış olacaksınız.

Güncel Kampanyalarımız

Network ve Güvenliği

Teknolojinin her geçen gün daha fazla hayatımıza girmesi ile bilgi miktarı ve kıymeti artan en önemli meta haline gelmektedir.Bilg çalmaya yönelik uygulamalar ve programlar konusunda her geçen gün daha büyük tehditlerle karşılaşılmaktadır. Güvenlik artık ağ tabanlı olmaktan çıktığı için uçtan uca güvenlik çözümleriyle önlem almak vazgeçilmez bir durum olmuştur. Bu durumda, şirketler için sadece ağ bazında güvenlik sağlayan Firewall ve IPS gibi ürünler ile beraber, Web Güvenliği, Son Kullanıcı Güvenliği, Network Erişim Kontrolü, Veri Kaybı Önleme (DLP) çözümlerini de güvenlik bütününü tamamlayan parçalar olarak ele almak gerekmektedir.

Sistem Bilgisayar, Bilgi Sistemleri Güvenlik Çözümleri kapsamında:

- Güvenlik Duvarı (Firewall) – VPN

- IPS – IDS

- Son Kullanıcı Güvenliği

- Veri Kaybı Önleme (DLP)

- Ağ Erişim Kontrolü (NAC)

- Web Filtremele & Proxy

- Şifreleme

- Mesajlaşma Güvenliği gibi üst başlıklarda pek çok farklı teknoloji ve hizmeti bir arada sunmaktadır.

Güvenlik Duvarı (Firewall) – VPN

Http, https erişimlerine izin verildiği durumlarda şirketler buralardan gelebilecek saldırı ve tehditlere karşı, erişimlerinde IPS ve Web Güvenlik Ürünleri bileşenleri kullanarak kontrol ettirmelidirler.

Kurumlar güvenlik duvarı ile yerel ağlar üzerindeki kaynakları diğer ağlar üzerinden gelecek saldırılara karşı korunmasını sağlayabilir, iç ve dış ağlar arası ağ trafiğini tanımlanan kurallara göre gözlemleyip denetleyebilirler.

Birleşik Tehdit Yönetimi (UTM) modeli, aynı donanım üzerinde güvenlik duvarı, ağ geçidi antivirüsü, antispam, IPS/IDS, URL filtreleme gibi servisler sunarak, bu konuda önlem almak isteyen firmalara, bir yandan pratik, hızlı uygulanabilir bir çözüm sağlarken, öte yandan maliyet ve yönetim kolaylığı sağlamaktadır..

IPS (Intrusion Prevention Systems) – IDS (Intrusion Detection Systems)

Günümüz teknolojisiyle gelişen işletim sistemleri ya da yazılım hatalarından kaynaklı zafiyet barındıran birçok popüler web sitesi mevcuttur ve saldırganlar tarafından zararlı kodları yaymak için kullanılmaktadırlar. Bunun dışında bot network’ün bir parçası olmuş ve ele geçirilmiş birçok bilgisayar tarafından aynı anda başlatılan DDOS saldırıları ile yine popüler siteler çalışamaz hale getirilmek, DNS saldırıları sonucunda web sitelerine ulaşım engellenmekte ya da farklı sayfalara yönlendirilebilmektedir.

IPS – IDS çözümleri ile şirketler imza ve davranış tabanlı olarak internet ya da farklı ağlardan gelebilecek saldırılara karşı koruma sağlayabilmektedir.

Web Filtreleme – Proxy

Şirket çalışanlarının iş saatlerinde web erişimlerinin kontrol edilebilmesi, günümüzde nerdeyse zorunlu hale gelmiştir. Ayrıca, internet aracılığıyla yapılan web yayınları ve internet yoluyla işlenen bilişim ve diğer suçlarla mücadele edilmesi amacıyla 2007’de kabul edilen 5651 sayılı yasayla beraber bugün birçok kurumdan, şirket çalışanlarının hangi web sitelerine ulaştığının bilinmesi ve raporlanması istenmektedir. Zararsız olarak görünen/bilinen web sitelerine ulaşım bile şirket bilgisayarlarına zararlı kodların bulaşmasına neden olmaktadır.

Sistem Bilgisayar, Web Güvenliği / İçerik Filtreleme ürünleri ile beraber internete çıkan bilgisayarların şirket politikalarıyla uyumlu olarak, istenen zaman aralıklarında, belirlenen web kategorilerinde, web sayfalarına erişimi sağlanır.

Son Kullanıcı Güvenliği

Kurumlardaki son kullanıcı bilgisayarlarının bütünleşik güvenliği için kişisel firewall, antivirüs ve antispam koruması, USB gibi medyaların kullanımının engellenmesi/şifrelenmesi, bilgisayar hard-disklerinin şifrelenmesi gibi güvenlik teknolojileri özellikle günümüz dünyasında artan mobil son kullanıcıların güvenliğini sağlamaktadır. Son Kullanıcı Güvenliği, ağ güvenliğiyle birlikte kurumların güvenlik açıklarını minimize etmelerine ve tehditlere karşı daha güvenli bir altyapıya sahip olmalarına olanak sağlamaktadır.

Veri Kaybı Önleme (DLP)

Bilgi sızıntılarının 3 ana kaynağı olarak aşağıdakiler gözlemlenmektedir:

- Kurum içindeki iyi niyetli çalışanlar,

- Kuruma dışarıdan yönelebilecek hedefli saldırılar

- Kurum içindeki kötü niyetli çalışanlar

Birçok durumda ise veri sızıntılarının nedeni bu faktörlerin bileşimi şeklinde olmaktadır. DLP (Veri Kaybı Önleme), bilgi güvenliğinde değerli verilerin başkalarının eline geçmesini engellemek üzere tasarlanan teknolojiye verilen isimdir. Merkezi olarak yönetilen DLP sistemi, önceden tanımlanmış kaynakları koruma altına alır. Tanımlanan şirket politikaları çerçevesinde, korunan kaynaklar üzerinde yapılan tüm işlemler raporlanır ve kaynağın güvenlik gözüyle izlenmesine olanak tanır.

DLP teknolojileri değerli verinin;

- Uygulamalar üzerinden (e-mail, Webmail, IM, P2P, Skype)

- Ağ sistemleri üzerinden (Wi-Fi, Bluetooth, http(s), ftp)

- Fiziksel aygıtlar üzerinden (Yazıcılar, USB Hafızalar, Faks, CD/DVD) başka sistemlere gönderilmesini engeller.

- DLP ürünleri sunucu sistemlerinde, istemcilerde, taşınabilir bilgisayarlarda çalıştırılabilir. Tüm DLP sistemi dağıtık ortamlarda olmasına rağmen merkezi olarak yönetilebilir ve raporlanabilir.

Ağ Erişim Kontrolü (NAC)

Ağ Erişim Kontrolü (NAC) kurumların iletişim ağını kullananların, ilgili kurumun güvenlik politikası kurallarına uygunluğunu denetleyen bir güvenlik teknolojisidir. NAC ile sadece şirket ağ politikalarına uyan ve güvenilir olan masaüstü bilgisayar, dizüstü bilgisayar, sunucu ve PDA’ların şirket ağına bağlanmasına izin verilmektedir

İş Kurumlarına Faydaları:

- Tüm son kullanıcı makinelerinin güvenlik politikaları ile uyumluluğunu sağlar,

- Yönetilen ve yönetilemeyen cihazların güvenliğinden emin olunmasını sağlar,

- İç ağın ve konuk erişiminin güvenliğini destekler,

- Şirket politikaları ile tanımlanmış risk seviyelerine uygun şekilde güvenliği korur,

- Ağ güvenlik politikaları ile uyumsuz bilgisayarların şirket ağına erişimini engelleyerek virus, worm gibi güvenlik tehdit ve risklerine karşı koruma sağlar.

- Daha güvenli bir ağ altyapısı sağladığı için OPEX’i azaltır, büyük ölçekli alt yapı kesintilerini en aza indirger.

NAC ile

- Sadece kimlik doğrulamasından geçen kullanıcılar ağı kullanabilir,

- Kullanıcı veya kullanıcı gruplarına göre erişilecek kaynaklar ve bant genişlikleri kısıtlanabilir,

- Sektörel veya BT güvenliği ile ilgili standartlara uyumluluğun sağlandığı gösterilebilir. Kullanıcı, bilgisayarları üzerinde aşağıdaki kontroller yapılabilir:

- Anti virüs ve Anti spyware programlarının kurulu ve güncellenmiş olması

- Güvenlik duvarı ve politikaların güncel ve geçerli olması

- Kullanıcının işletim sisteminde hotfix ve updatelerin güncel olması

- Oyun veya dosya paylaşım programlarının kurulu olup olmadığının kontrol edilmesi

- Kurulu bulunan programların kontrol edilmesi

- Registry kontrol edilmesi

Şifreleme

Bilgilerin, e-postaların, mobil cihazların güvenliği için USB gibi medyaların, dizüstü bilgisayar hard disklerinin, veri ağlarının ve internet hatlarının şifrelenmesine yönelik çözümler günümüzde popülerlik kazanmaktadır. Sistem Bilgisayar, şirketlere; şifreleme teknolojileriyle veri hırsızlığı ya da kaybı olasılığına karşı bilgi güvenliğini sağlamasına yönelik çözümler sunmaktadır.

Mesajlaşma Güvenliği

Günümüzdeki mesajlaşma trafiğinin %50′ sinden fazlasının spam olduğu düşünüldüğünde, artan spam e-posta trafiğine karşı, e-posta güvenliğine yönelik çözümler birçok şirketin ihtiyaç duyduğu alanların başında gelmektedir. Sistem Bilgisayar, kurumlardaki kullanıcıları gereksiz mailerden korumak ve iş ile ilgili mailleri yönlendirmek için “Mesajlaşma Güvenliği” hizmetleri sunmaktadır.

Lisanslı Yazılım Kullanma

Lisanslama Nedir?

Bir yazılım üreticisinin telif haklarıyla korunmuş ürününü, bu ürünü satın alan kurum ya da kişinin var olan yazılımı kullanmasına izin veren bir nevi sözleşmedir.

Lisanslama Kapsamında Neler Yapıyoruz?

Lisanslama modelinin tespiti ve seçilen lisanslama modeliyle elde edilen faydanın, kurum bünyesine aktarılması büyük bir yetkinlik ve deneyim gerektirmektedir. Bilinçli olarak yapılan bir lisanslama hem maliyetleri düşürmekte hem de verimi arttırmakta büyük yarar sağlamaktadır. Firmamız, uzman ve deneyimli kadrosu ile yazılım lisanslama sürecinde kurumların yazılım ihtiyaçlarını araştırarak, mevcut yazılımlarını inceler ve kurumun çıkarları doğrultusunda özel bir lisanslama modeli oluşturur. Kurumlara, mevcut kampanya ve özel şartlara göre en uygun fiyat ve lisanslama seçeneklerini sunan firmamız, seçilen lisans ile elde edilen imkânlardan maksimum düzeyde yararlanılmasını sağlamaktadır.

Neden Lisanslama Yapılmalıdır?

Bilgisayar yazılımları, “Fikir ve Sanat Eserleri Kanunu” kapsamında yasal koruma altındadır. 3 Mart 2001’de Fikir ve Sanat Eserleri Kanunu’nda yapılan değişikliklerle korsan yazılım kullanılması, kopyalanması veya satışı halinde uygulanacak cezalar şöyle şekillenmiştir:

- Eksik her bir lisans başına 24.000 TL’den 121.000 TL’ye kadar para cezası

- 2 seneden 6 seneye kadar, paraya çevrilmeksizin hapis cezası

- 3 seneye kadar meslekten men

- Korsan yazılım yüklü bilgisayarlara el konulması

Lisanslamanın Faydaları Nelerdir?

- Korsan yazılım kullananların isminin geçtiği listelerde yer almayacağınız için itibar kaybına uğramazsınız.

- Korsan yazılımların beraberinde getirdiği virüs ve hatalı yazılım gibi olumsuzluklardan etkilenmezsiniz.

- Yazılımla ilgili teknik destek ve danışmanlık hizmeti alarak, ürünün etkin bir şekilde kullanabilirsiniz.

- Yeterli dokümantasyon ve kaynaklara sahip olacağınız için, çalışmalarınızı problemsiz ettirirsiniz.

- Kullandığınız yazılımların yeni sürümlerini çok daha uygun maliyetlerle temin edebilirsiniz.

- Yazılım sektörünün, yeni yazılımları daha düşük maliyetlerle geliştirmesine katkı sağlamış olursunuz.

- Sektörün gelişmesine paralel olarak yeni istihdam olanaklarının yaratılmasında pay sahibi olursunuz.

- Ülkemizin, yazılım telif hakları konusunda çağdaş ülkeler düzeyine yükselmesine katkıda bulunursunuz.

LİSANSLAMA ÇEŞİTLERİ NELERDİR?

OEM Lisans

- Bilgisayar üreten firmalara, imal ettikleri yeni bilgisayarlarla birlikte, önceden yüklenmesi için sunulmaktadır.

- OEM lisanslar yalnızca yeni bir bilgisayar veya mevcut bir bilgisayar için 4 ana donanım (ana kart, işlemci, bellek, sabit disk) ile birlikte alınabilir. Bununla birlikte işletim sisteminin bilgisayara kurulmuş ya da ön kurulum aşamalarının son kullanıcı için hazırlanmış olması gerekir.

- OEM lisansı sadece yüklü olduğu bilgisayara ait bir lisanstır. Bu nedenle her yeni bilgisayar ile birlikte ayrı OEM lisansı alınmalı, “Orijinallik Sertifikası” etiketi makinenin üzerine yapıştırılmış olmalıdır.

- Kişiye ya da kuruluşa ait olmayan OEM lisansları, üzerinde bulunduğu makineden başka bir makineye aktarılamaz.

- OEM lisansları için süre sınırlaması olmamakla birlikte, ömrünü ait olduğu bilgisayar üzerinde doldurur.

Kutu (Box) Lisans

- Perakende olarak satılan ve kutu ürünler içinden çıkan lisanstır.

- İstenilen bilgisayar kurulabilmekte olup, aynı lisans birden fazla bilgisayar için kullanılamamaktadır.

- Kutulu ürünler içerisinde orijinallik sertifikası, son kullanıcı lisans sözleşmesi, bir adet kurulum CD’si ve kitapçığı bulunur.

- Orijinallik etiketinin bilgisayar üzerine yapıştırılması gerekmez. Lisansın geçerli olabilmesi için ürün kutusu ve orijinal CD’si, son kullanıcı lisans sözleşmesi ve ürün faturasının bir kopyasının saklanmış olması gerekir.

Open Lisans

- Open lisans, her türlü müşterinin birden çok yazılım kopyası için lisans alabilmesini sağlayan, yaygın erişim olanağına sahip, düşük maliyetli ve esnek bir toplu lisanslama programıdır.

- Open lisansın geçerli olabilmesi için, “Open Lisans Belgesi” ve ürünün faturasının muhakkak olması gerekir.

Bununla birlikte

- Open lisans belgesi üzerinde orijinallik sertifikasının bulunması, ürün tanımlarının, adetlerinin ve kullanılan dilin açıkça belirtilmiş olması, ayrıca bu belgenin satın alan kurum ya da şahıs adına düzenlenmiş ve lisans anlaşmasındaki yasal kopya sınırının geçilmemiş olması gerekir.

- Lisanslanacak bilgisayar sayısı iki veya daha fazla olan firmalar için en uygun lisanslama modeldir.

- En az 5 adet lisansla open lisanslama yapılabilir.

- Open lisanslama sayesinde, birden fazla bilgisayara aynı CD’den yükleme yapılabilir. Böylelikle hem maliyet düşürülürken, hem de lisans yönetimine harcanan zamandan tasarruf edilir.

- Open lisans, firmaya özel (sadece alımı yapan firmaya ait olan) bir belgedir. İstenirse, uygulamanın firmaya ait bir makineden kaldırılıp başka bir makineye yüklenebilir.

- Open lisanslar, “Yazılım Güvencesi Lisansı” ile birlikte alındığı takdirde o yazılıma ait en son çıkacak sürümler 2 yıl boyunca kullanılabilir.

Kurumsal Bakım Anlaşması

Dış kaynak kullandırılması:

İşletme çalışanlarının arıza giderimi, bildirimi ve takibi gibi zaman alıcı ve işletmenin verimliliğine doğrudan etkisi olmayan sorunlarla uğraşmasını engelleyerek çalışanların verimliliğinin artmasını sağlar.

Kurumsal Teknik Bakım Anlaşması

Günümüz bilgi iletişim sistemlerinin ve altyapılarının, kurumsal yapıdaki firmalar için taşıdığı önem gittikçe artmakta, sistemlerin devre dışı kalması durumunda ise maddi, manevi ve iş gücü kayıpları tartışılamayacak kadar önem arz etmektedir. Zira şirketinize ait tüm veriler bu sistemler üzerinde saklanıp işlenmektedir. Bu neden ile veriye kesintisiz ve anında erişim ise tüm sektörlerde, müşterilerin önde gelen isteğidir. Şirketinizde bulunan sistem / sistemlerinizin sorunsuz ve kesintiye uğramadan çalışmasının tek garantisi, firmanızın güvenilir, doğru, kendini kanıtlamış, bünyesinde uzman kadro bulunduran ve hizmeti kendine misyon olarak kabul etmiş bir firmadan hizmet almaktır.

Müşteri hizmetleri göz önüne alındığında verilecek hizmetlerde doğruluk, hızlı ve güvenilir destek veya destekler en önde gelmektedir. Bu durumda veya benzer durumlarda sistemlerinizin sağlıklı, sürekli ve istenilen performansta çalışmaları gerekir ki ihtiyaçlar istenilen şekil ve hızda karşılanabilsin…

Doğru zamanda, kesintisiz ve hızlı servis Sistem Bilgisayar’ın en önemli misyonudur. Müşterilerimizin verimliliğini ve rekabet gücünü en üst seviyede tutmak için süratli ve aralıksız çalışıyor, kendimizi yeniliyor ve uzman kadromuzu güncel tutmaya çalışıyoruz. İstek ve ihtiyaçlarınıza hızlı, doğru ve kesintisiz hizmet verebilmek için çözümlerimizden biri’de Bakım Anlaşması’dır.

Bu anlaşma ile sisteminizde ilk incelemelerde ve periyodik bakımlar sırasında görülecek yada oluşma ihtimali olan sorunlar ve eksikler tespit edildiğinde bunlar size raporlanıp, çözüm önerileri ile birlikte bilginize sunulacaktır. Böylece oluşabilecek sorunlar önceden tespit edilerek başınız ağrımadan çözüme ulaşacağınızdan iş gücü, verimlilik, prestij ve müşteri kayıpları gibi riskler büyümeden engellenmiş olacaktır.

Büyüyen ihtiyaçlarınızın en uygun, doğru bir şekilde karşılanması ve bilgi işlem altyapınızın sağlıklı bir şekilde büyümesi için gerekli olan Danışmanlık hizmetlerine uzman kadromuz yardımı ile Ücretsiz ulaşabileceksiniz

Bilişim Danışmanlığı

Tekin Teknoloji Danışmanlık Servisi, büyük ölçekli organizasyonların en yeni bilgi teknolojilerini kullanarak dağıtık bilgi işlem ortamlarının planlanması, yapılandırılması ve yönetimi ile ilgili destek vermekte olup, danışmanlık yaptıkları şirketin personeli ile birlikte çalışarak bilgi aktarımının gerçekleşmesini sağlamaktadırlar. Danışmanlarımızın farklı alanlarda elde ettikleri tecrübelerde bu yapının içine katılarak verilen hizmetin en yüksek kalitede olması hedeflenmektedir. Vizyonumuz, bilgi teknolojilerinin getirdiği tüm avantajları müşterilerimize fayda olarak sunmaktır.

Tekin Teknoloji Danışmanlık Servisi’nin verdiği profesyonel hizmetler ile müşterilerimizin en yeni bilgi teknolojilerini kullanarak, iş süreçlerini hızlandırılması ve verimliliklerinin arttırılması hedeflenmektedir

Altyapı Danışmanlığı

Altyapı danışmanlığı ile hedeflenen amaç, şirketlerdeki bilgi sistemleri altyapısının düzgün ve gerektiği şekilde çalışmasını temin etmektir. Bu hedefe ulaşmak için, şirketin günlük ve gelecekteki olası bilgi sistemleri ihtiyaçları sürekli olarak takip edilerek, ortaya çıkması mümkün darboğazların önceden saptanması ve çözüme yönelik çeşitli önerilerin ortaya konulmasıyla bilgi sistemlerinin şirketlere sağladığı verimliliğin sürekliliği sağlanır.

Yazılım ve Donanım Seçim Danışmanlığı

Gerek ERP, CRM, Mobil Uygulamalar vb. yeni kavram ve uygulamaları, gerekse Ticari Paketler gibi bilinen uygulamaları sürekli olarak takip ederek, şirketlerin hangi birimlerinde, hangi uygulamalara, ne zaman ihtiyaçları olduğuna dair öneri ve raporları çıkartmak için yapılan çalışmaları içerir. Yazılım ve Donanım danışmanlığı ise, işletmenin ihtiyaç duyduğu uygulamalarla beraber çalışması gereken donanım ve alt yapının saptanması ve tasarımı çalışmalarını içermektedir. Her iki konuda da danışmanlık Toplam Sahip Olma Maliyeti (TCO) ve Yatırım Geri Dönüş ROI ortaya koyarak seçim kararına destek olunarak verilmektedir

Network Kurulum ve Bakım Hizmetleri

Network sistemlerinin temel amacı aynı firma altındaki tüm kullanıcılar arasında bilgi paylaşımını sağlamaktır. Fakat kullanıcılara yetkilendirme verilerek kullanıcıların istenmeyen dosyalara erişimi engellenebilmekte ve internet kayıtları tutularak oluşacak yasal bir durumda istenilen bilgilerin verilmesi gerekmektedir.

Tekin Teknolojiolarak amacımız, firmaların network alt yapısını oluşturulması için gereken tüm donanım ve yazılım gereksinimlerini gidererek, firmalara profesyonel bir şekilde destek vermektir.

5651 Yasası

5651 yasası; ister ücretli, ister ücretsiz birden fazla kullanıcıya bir veya birden fazla internet bağlantısı üzerinden erişim hizmeti sağlayan tüm kurum ve kuruluşları kapsamaktadır.

Bilgisayar kullanıcıları, internet teknolojisi sayesinde internet (web) sayfaları üzerinden bilgi paylaşımı, eğlence, iletişim kurmak, hizmet vermek ve kendilerini tanıtmak gibi birçok ihtiyacını karşılamaktadır.

Kötü amaçlı kişi veya kişiler, haksız kazanç elde etmek için, kullanıcıların kişisel bilgilerini çalarak çıkar amaçlı kullanmaktadırlar. Kullanıcı bilgileri ile kullanıcıları dolandırmak, bilgilerini pazarlayarak haksız kazanç elde etmek ya da işledikleri bir suçu habersiz masum kullanıcılar işlemiş gibi göstererek kendilerini gizlemektedirler.

Kanun maddesi, kullanıcı bilgilerinin çalınmasına sebebiyet verebilecek ve suç unsuru içeren tüm internet sayfalarına, bilinçli veya bilinçsiz olsa dahi, erişimlerin engellenmesini istemektedir. İnternet sayfası üzerinden işlenebilecek olası suçların, daha sonra takip edilebilmesi ve kim tarafından nasıl gerçekleştirildiğinin bilinmesi amacıyla internet sayfalarına erişen tüm kullanıcıların kayıtlarının (loglarının) zaman tarih mührü ile tutulmasını ve saklanmasını istenmektedir. İster yasal içerikte olsun ister olmasın tüm erişimlerinin kayıtlarının tutulması gerekmektedir ve bu kayıtların 6 ay ila 2 yıl arasında süre ile saklanması istenmektedir.

Network Çözümlerimiz;

- CAT-5, CAT-6 Network Ağ Kablolama Hizmetleri

- Network Prizleri Montaj ve Test Hizmetleri

- Server Odası Kurulum ve Düzenleme Hizmetleri

- Kabinet Montaj ve Temin Hizmetleri

- Patch Panel, Switch Montaj ve Test Hizmetleri

- Fiber-Optic Kablolama ve Noktadan Noktaya Erişim Hizmetleri

- Kablosuz Ağ Kurulum ve Mesafe Arttırma Çözümleri

- Kanal Çekme ve Yapılandırma Hizmetleri

- Projelendirme ve işçilik

- Local Area Network (LAN) Sistemleri Kuruluşu

- Wide Area Network (WAN) Sistemleri Kuruluşu

- Yapısal Kablolama

- Internet Güvenlik Sistemleri

- Microsoft Ürünleri ve Çözümleri

- TCP/IP Network Tasarımı

- Güvenlik Donanım ve Yazılımları

- Anahtar Teslimi Projeler (Server, PC ve Diğer Donanım Satışı ve Kuruluşu )

- Kablolu, kablosuz ağ yazıcısı kurulumu ve konfigrasyonu

Teknik Destek Hizmetleri

Bilgisayar hayatımızın reddedilmez gerçeği, tabii problemleriyle birlikte. Teknik servis hizmeti kurumunuzun sürekliliğini sağlamak, bilgilerinizi güvenliğinden sorumlu, her türlü ihtiyacınızı anında karşılamak amacıyla faaliyet gösterir.

Her ailenin bir doktoru olması gerektiği gibi, her firmanın da bir BT Danışmanına ihtiyacı vardır. Sürekli değiştirilen Teknik Servis firması, ucuza alınmak istenen hizmet ile aslında KAR değil ZARAR edilmektedir. Sertifikasyonu tam, deneyimli personeli olan firmalardan bu hizmeti aldığınız takdirde bilişim sektörünün etik ilkelerine bağlı kaliteli hizmet almış olursunuz.

Teknik Servis Hizmeti ve Yıllık Bakım Anlaşması

Ticari işletmeler için, bilgisayarlardan kaynaklanan en ufak bir sorun hem personelin vakit kaybına, hem ticari zararlara sebebiyet vermektedir. Sorun meydana geldikten sonra çözüm bulmaya değil, sorunun meydana gelmesini engellemeye çalışmak gerekmektedir.

Bunun en geçerli ve ekonomik yolu Bakım Anlaşmasından geçmektedir.

Bakım anlaşmaları yaptığımız firmalarımız referanslarımızdır. Bilgi almak isterseniz tekin@tekinteknoloji.com adresine mail ile ulaşarak referans bilgisi talep edebilirsiniz.

Network ve Sistem Kurulumu

Tekin Teknoloji, şirketiniz için ağ kurulumu altyapısını hazırlayıp, ağ güvenliğinizi sağlayarak iş devamlılığınızı güvence altına alıyor.

Şirketinizin Ağ kurulumu sırasında size özel çözümleri ve gereksinimleri belirleyip, şirketiniz için en verimli ve ekonomik çözümleri size sunuyoruz.

LAN / WAN çözümlerinde uzman çözüm ortaklarıyla birlikte çalışan Tekin Teknoloji altyapınızı geleceğe taşıyacak çözümleriyle sisteminizi kuruyor.

Server Kurulum Hizmetleri

Server Kurulum Hizmetleri

Tekin Teknoloji olarak, işletmelerin güvenli ve hızlı sunucu sistemlerine sahip olmalarını sağlamak için profesyonel server kurulumu hizmetleri sunuyoruz. Uzman ekibimiz, server kurulum hizmeti ve server kurulum danışmanlığı ile işletmenizin ihtiyaçlarına en uygun sunucu çözümlerini sunar. Server kurulum uzmanı ekibimiz, ağ sistemlerinizin güvenilirliğini ve performansını en üst düzeye çıkarmak için çalışır. Sunucu kurulumu sürecinde, donanım ve yazılım seçiminden güvenlik önlemlerine kadar tüm detaylar dikkatle planlanır ve uygulanır. Tekin Teknoloji ile, verimli, güvenli ve kesintisiz çalışan sunucu sistemlerine sahip olabilirsiniz.

Server - Sunucu Kurulum Hizmetleri Nedir?

Server - Sunucu kurulum hizmetleri, işletmelerin veri yönetimi, depolama ve iş sürekliliği ihtiyaçlarını karşılamak için profesyonel olarak sağlanan kurulum hizmetleridir. Server kurulumu, işletmenizin veri merkezinin temelini oluşturur ve iş süreçlerinin kesintisiz devam etmesini sağlar. Server kurulum danışmanlığı, doğru donanım ve yazılım seçiminden yapılandırma ve güvenlik önlemlerine kadar tüm süreçleri kapsar. Tekin Teknoloji olarak, sunucu sistemlerinizin en verimli şekilde çalışması için ihtiyacınız olan tüm desteği sunuyoruz.

Sunucu Kurulumu Neden Önemlidir?

Sunucu kurulumu, işletmenizin veri yönetimi ve iş sürekliliği için kritik öneme sahiptir. Doğru yapılandırılmış bir sunucu sistemi, verilerin güvenli bir şekilde depolanmasını, hızlı erişimini ve yedeklenmesini sağlar. Ayrıca, iş süreçlerinizin kesintisiz devam etmesini ve ağ güvenliğini garanti eder. Sunucu danışmanlığı hizmetlerimizle, işletmenizin ihtiyaçlarına uygun, güvenilir ve performanslı sunucu çözümleri sunuyoruz.

Hangi Durumlarda Sunucu Kurulumuna İhtiyaç Duyulur?

Sunucu kurulumu ihtiyacı, işletmenizin büyüklüğüne, veri hacmine ve iş süreçlerine bağlı olarak değişir. Büyük veri hacimlerinin yönetilmesi, yüksek trafik alan web siteleri, iş sürekliliğinin kritik olduğu durumlar ve güvenli veri depolama gereksinimleri sunucu kurulumunu zorunlu kılan durumlardır. Ayrıca, server kurulum danışmanlığı hizmetlerimizle, mevcut sistemlerinizin performansını artırmak ve yeni teknolojilere uyum sağlamak için de sunucu kurulumuna ihtiyaç duyabilirsiniz.

Sunucu Kurulum Süreci

Sunucu kurulum süreci, işletmenizin ihtiyaçlarına uygun ve güvenilir sunucu sistemleri kurmak için izlenen adımlardan oluşur. Tekin Teknoloji olarak, server kurulum hizmeti sunarken, her adımı titizlikle planlar ve uygularız. İşte sunucu kurulum sürecinin temel adımları:

İhtiyaç Analizi ve Planlama

İhtiyaç analizi ve planlama, sunucu kurulum sürecinin ilk ve en kritik adımıdır. Bu aşamada, işletmenizin mevcut ve gelecekteki ihtiyaçlarını belirleriz. Veri hacmi, kullanıcı sayısı, güvenlik gereksinimleri ve bütçe gibi faktörleri dikkate alarak kapsamlı bir analiz yaparız. Server kurulumu için uygun stratejileri belirleyerek, ihtiyaçlarınıza en uygun çözümleri sunarız.

Donanım ve Yazılım Seçimi

Donanım ve yazılım seçimi, sunucunun performansı ve güvenilirliği açısından büyük önem taşır. İhtiyaç analizine dayanarak, işletmenizin gereksinimlerine en uygun donanım ve yazılım bileşenlerini seçeriz. Bu seçimler, sunucunun verimli çalışmasını ve uzun ömürlü olmasını sağlar. Server kurulumu sürecinde kullanılan donanım ve yazılımın uyumluluğu, sistem performansını optimize eder.

Sunucu Yapılandırması

Sunucu yapılandırması, donanım ve yazılımın kurulup, işletmenizin ihtiyaçlarına göre ayarlanması sürecidir. Bu aşamada, sunucuya işletim sistemi ve gerekli yazılımlar yüklenir, ağ bağlantıları yapılandırılır ve veri depolama çözümleri entegre edilir. Server kurulum danışmanlığı hizmetimizle, sunucunuzun en verimli şekilde çalışması için gerekli tüm yapılandırma adımlarını atarız.

Güvenlik Önlemleri ve Yedekleme

Güvenlik önlemleri ve yedekleme, sunucunuzun veri güvenliğini sağlamak için hayati öneme sahiptir. Güvenlik duvarı kurulumları, antivirüs yazılımları ve erişim kontrol mekanizmaları ile sunucunuzun güvenliğini artırırız. Ayrıca, düzenli veri yedeklemeleri yaparak, olası veri kayıplarının önüne geçeriz. Server kurulum hizmeti kapsamında, veri güvenliği ve yedekleme çözümlerini entegre ederiz.

Test ve Devreye Alma

Test ve devreye alma, sunucu kurulum sürecinin son aşamasıdır. Bu aşamada, sunucunun tüm bileşenleri ve işlevleri test edilir, performans ve güvenlik kontrolleri yapılır. Testler tamamlandıktan sonra, sunucu sisteminizi devreye alırız. Bu süreçte, herhangi bir sorunla karşılaşıldığında hızlıca müdahale ederek, kesintisiz bir geçiş sağlarız. Server kurulumu tamamlandığında, işletmenizin ihtiyaçlarına tam olarak uyumlu ve sorunsuz çalışan bir sunucu sistemine sahip olursunuz.

Tekin Teknoloji'in Sunucu Kurulum Hizmetleri

Tekin Teknoloji olarak, işletmenizin ihtiyaçlarına yönelik profesyonel sunucu kurulum hizmetleri sunuyoruz. Uzman ekibimiz, kapsamlı destek ve bakım hizmetleri, özelleştirilebilir çözümler ve hızlı, güvenilir hizmetlerimizle sizlere en iyi deneyimi yaşatmayı hedefliyoruz.

Uzman Ekip ve Deneyim

Uzman ekip ve deneyim, sunucu kurulum hizmetlerimizin temel taşlarını oluşturur. Tekin Teknoloji’in server kurulum uzmanı ekibi, yılların getirdiği bilgi birikimi ve deneyimle, işletmenizin ihtiyaçlarına en uygun çözümleri sunar. Teknik bilgi ve becerilerimizle, sunucu sistemlerinizin en verimli şekilde çalışmasını sağlarız. Uzman ekibimiz, sunucu kurulumu sürecinin her aşamasında profesyonel destek sağlar.

Kapsamlı Destek ve Bakım

Kapsamlı destek ve bakım, sunucu sistemlerinizin sürekli olarak en iyi performansta çalışmasını sağlar. Tekin Teknoloji olarak, sunucu kurulumundan sonra da yanınızdayız. Server kurulum ve bakım hizmetlerimizle, düzenli bakım, performans izleme ve acil durum müdahaleleri sunarak, sistemlerinizin kesintisiz çalışmasını temin ediyoruz. 7/24 destek ekibimiz, herhangi bir sorun anında hızlı çözümler sunar.

Özelleştirilebilir Çözümler

Özelleştirilebilir çözümler, işletmenizin özel ihtiyaçlarına uygun olarak tasarlanır. Tekin Teknoloji olarak, her işletmenin farklı olduğunu biliyor ve bu nedenle server kurulumu hizmetlerimizi özelleştiriyoruz. Donanım ve yazılım seçimlerinden yapılandırmaya kadar tüm süreçlerde, işletmenizin gereksinimlerine en uygun çözümleri sunarız. Bu sayede, sunucu sistemlerinizin performansını ve verimliliğini artırırız.

Hızlı ve Güvenilir Hizmet

Hızlı ve güvenilir hizmet, sunucu kurulum sürecinde ve sonrasında size en iyi deneyimi sunmamızı sağlar. Tekin Teknoloji olarak, server kurulum hizmeti sürecini en hızlı şekilde tamamlayarak, işletmenizin kesintisiz bir şekilde çalışmasını sağlarız. Güvenilir hizmet anlayışımızla, kurulumdan bakıma kadar tüm aşamalarda yanınızdayız. Hızlı ve güvenilir hizmetlerimizle, işletmenizin sunucu ihtiyaçlarını en kısa sürede ve en etkili şekilde karşılarız.

Sunucu Türleri ve Server Kurulum Hizmetleri

Tekin Teknoloji olarak, işletmenizin ihtiyaçlarına uygun çeşitli sunucu türleri ve server kurulum hizmetleri sunuyoruz. Her bir sunucu türü, farklı gereksinimlere ve kullanım senaryolarına hitap eder. İşte sunucu türleri ve sunduğumuz kurulum hizmetleri:

Fiziksel Sunucu Kurulumu

Fiziksel sunucu kurulumu, işletmenizin veri merkezine fiziksel bir sunucu cihazının yerleştirilmesi ve yapılandırılmasını içerir. Bu tür sunucular, yüksek performans gerektiren uygulamalar ve veri depolama ihtiyaçları için idealdir. Server kurulumu hizmetimiz kapsamında, donanım seçimi, montaj, ağ bağlantıları ve yazılım kurulumları yapılır. Fiziksel sunucular, maksimum güvenlik ve kontrol sağlayarak, özel gereksinimlere uygun çözümler sunar.

Sanal Sunucu Kurulumu

Sanal sunucu kurulumu, fiziksel bir sunucu üzerinde birden fazla sanal makinenin çalıştırılmasıdır. Sanal sunucular, kaynakları daha verimli kullanmayı ve maliyetleri düşürmeyi sağlar. Server kurulum danışmanlığı hizmetlerimizle, sanal sunucu altyapınızı tasarlar, kurar ve yapılandırırız. Bu tür sunucular, esneklik ve ölçeklenebilirlik sunarak, işletmenizin büyüyen ihtiyaçlarına kolayca uyum sağlar.

Bulut Sunucu Kurulumu

Bulut sunucu kurulumu, bulut hizmet sağlayıcıları üzerinden sunulan sunucuların yapılandırılması ve yönetimini içerir. Bulut sunucular, yüksek erişilebilirlik, ölçeklenebilirlik ve maliyet etkinliği sağlar. Tekin Teknoloji olarak, bulut sunucu kurulumu ve yönetimi hizmetleri sunuyoruz. Bulut çözümlerimiz, verilerinizi güvenli bir şekilde depolar ve istediğiniz zaman erişim sağlar. Bulut sunucular, iş sürekliliği ve felaket kurtarma senaryoları için de ideal çözümler sunar.

Kişisel bilgisayarlar, sunucular, mobil ve IoT cihazları günlük hayatın ayrılmaz parçası haline geldi. Bu durum siber saldırganların saldırılarını ve saldırı yöntemlerini oldukça çeşitli hale getirdi. Zararlı yazılımlar da siber saldırganların sıkça kullandığı yöntemler arasında. Peki zararlı yazılım çeşitleri neler, nasıl çalışıyor ve bulaşıyor? Gelin inceleyelim.

Zararlı Yazılım Nedir?

Siber saldırganların bir sisteme erişmek amacıyla izlediği birkaç farklı yöntem vardır. İngilizce “malicious software” kelimelerinden türetilen malware yani zararlı yazılımlar bir sisteme sızma amacıyla hackerlar tarafından kullanılan en yaygın yöntemlerden biridir.

Zararlı yazılımlar kullanıcının bilgisi ve isteği dışında bir sisteme yerleşerek sisteme çeşitli zararlar vermeyi amaçlayan yazılımlardır. Zararlı yazılımlar bilgisayarda yer alan dosyaları tahrip edebilir, veri güvenliğini ihlal edebilir, sistemi çalışmaz hale getirebilir, fidye için dosyalara el koyabilir veya sadece spam reklamlar ile can sıkıcı bir halde ortaya çıkabilirler.

Zararlı Yazılım Çeşitleri Nelerdir?

Zararlı yazılımlar amaçları, çalışma yöntemleri ve yapıları bakımından çeşitli alt başlıklara ayrılır. Bir dosya ile beraber gelen virüsler, kendini bilgisayardan bilgisayara kopyalayan solucanlar, gizlice bilgisayarlara sızan trojanlar zararlı yazılımlardan bazıları. Şimdi, oldukça fazla çeşide sahip zararlı yazılımlara yakından bakalım.

Virüs

Bilgisayar virüsleri genel olarak tüm zararlı yazılımların ortak adı olarak kullanılır ancak bu pek de doğru bir kullanım değildir. Bilgisayar virüsleri, tıpkı hastalıklara sebep olan biyolojik virüslerin bir canlıdan bir diğerine bulaşması gibi bilgisayardan bilgisayara bulaşır. Bulaştığı sisteme zarar vermek için belirli işlevleri yerine getirir. Bu genelde sistemi sabote etmek için dosyaları silmektedir.

Virüsler kodunu çalıştırabilmek için ve bilgisayardan bilgisayara yayılabilmesi için çalıştırılabilir bir dosyaya eklenir. Kullanıcı şüpheli bir dosyayı açtığında virüs çalışmaya başlar. Virüslerin oldukça çeşitli tipleri vardır.

Dosya virüsleri, önyükleme sektörü virüsleri, makro virüsler, ağ virüsleri, eşlik virüsleri, yazılım bombaları, Cross-site scripting virüsleri ve DOS virüsleri gibi farklı virüs versiyonları bulunur.

Solucan (Worm)

Solucanlar virüslere benzer özellikleri ile virüslerin alt sınıfı olarak da görülebilir. Solucan virüsleri kendisini bir bilgisayardan diğerine kopyalayarak yayılır. Kullanıcının hiçbir etkisi olmadan kendi kendine çalışan solucanlar e-posta, internet siteleri, çıkarılabilir aygıtlar (USB bellek, CD) aracılığı ile bulaşabilir. Bellek ve ağ bant genişliğini kullanılmaz hale getirebilir. Arka planda siber saldırganların istedikleri yazılımları çalıştırarak kişisel bilgilere ulaşmasına imkan sağlayabilir.

Kök Kullanıcı Takımı (Rootkits)

Zararlı yazılımlar sisteme girdiğinde kullanılan güvenlik yazılımları veya sistemde oluşturduğu kaynak kullanımı aracılığı ile tespit edilebilir. Rootkit zararlıları ise sistemde yönetici yetkisi elde ederek kendisini sistem içerisinde gizleyebilir. Yönetici yetkisi ile kendisini algılayacak olan yazılımları yanıltabilir.

Rootkitler gizlenme yetenekleri sayesinde asıl işi yapacak olan zararlı yazılımların sistemde gizlenmesini sağlar. Rootkitler sisteme erişim sağlamak için oluşturulan arka kapıları, klavye kullanımını dinleyen keyloggerları gizleyebilir. Sistemin başka siber saldırılar amacıyla kullanılacak zombi bilgisayara dönüştürülmesine yol açabilir. Örneğin, sahte VPN yazılımı ile bilgisayarlara bulaşan Zacinlo adlı zararlı yazılım, rakip zararlı yazılımları sistemden kaldırdıktan sonra arka planda görünmez web tarayıcılar açarak reklamlara sahte tıklamalar gerçekleştirebilir.

Arka Kapı (Backdoor)

Güvenlik yazılımları ile donatılmış bir sistem düşünün, sistemin tüm giriş ve çıkışları denetlenmektedir. İnternet trafiği, harici diskler zararlı yazılımlara karşı taranır. Siber saldırgan ise tüm bu denetimlerden uzak duracak bir arka kapıyı sisteme yerleştirir. Böylelikle bilgisayarı uzaktan kontrol edebilir hale gelirler.

Arka kapı zararlıları sisteme bir virüs yada trojen gibi başka bir zararlı aracılığı ile sisteme yerleştirilir. Arka kapılar sisteme kurulan bir yazılımda, işletim sistemlerinde veya donanım yazılımında yer alabilir. Arka kapılar özellikle bu amaç için yazılan zararlı yazılımlar olabileceği gibi bir yazılımda oluşan açık neticesinde oluşabilir ve kötü niyetli saldırganlar tarafından keşfedilen bu açık ile sistemlere erişim sağlayabilirler.

Truva Atı (Trojan Horse)

Adını Odysseus’un Truva surlarını aşmak ve şehre girebilmek için yaptırdığı rivayet edilen Truva Atı mitinden alan Truva Atı zararlı yazılımı kendini zararsız bir yazılım olarak göstererek kullanıcının kendisini sisteme yüklemesini amaçlar. Masum olduğunu düşünülen bir e-mail eki ya da indirilen bir yazılım ile sisteme fark edilmeden bulaşırlar. Truva atları sisteme kripto madenciliği yazılımları, keylogger yada bir arka kapı yazılımı kurabilir.

Fidye Yazılımı (Ransomware)

Fidye yada şantaj zararlıları yerleştikleri sistemdeki dosyalara erişimi engelleyerek kullanıcılardan para talep etmektedir. Saldırganlar tarafından sisteme bulaştırılan zararlı yazılım dosyaları şifreleyerek veya sistemi kullanılmaz hale getirerek kullanıcılardan bu durumu tersine çevirebilmeleri için belirli bir ücret talep eder. Son yıllarda özellikle şirketlere yapılan ve dosyaların şifrelenmesine sebep olan fidye saldırıları oldukça sık görülür. Saldırgana kripto paralar gibi takip edilemeyecek bir yöntem ile ödeme yapılarak dosyalara erişimi sağlayacak anahtar alınır.

Şantaj yazılımlarını 4 sınıfa ayrılabilir. Şifreleme fidye virüsleri yukarıda da bahsedilen ve çok sık karşılaşılan sistemdeki dosyaların şifrelendiği ve anahtar karşılığı fidye talep edilen zararlılardır. Şifreleme kullanmayan fidye virüslerinde ise dosyaların şifrelenmesi yerine sistemin kullanılmaz hale getirilmesi amaçlanır. Sürekli çıkan görseller, bildirimler veya kapatılamayan pencereler vasıtasıyla sistemi kullanılmaz hale getirir. Leakware veya Doxware olarak adlandırılan diğer bir çeşit fidye virüslerileri ise kullanıcının sisteminden elde edilen hassas verileri yayınlamakla tehdit etmeye dayanır.

Mobil cihazların yaygınlaşması ile mobil fidye virüsleri de ortaya çıkmaya başlamıştır. Mobil cihazlarda veriler genellikle online olarak senkronize edildiği ve bulutta saklandığı için verileri şifrelemek yerine cihazı kullanılmaz hale getirme yöntemi veya leakware yöntemi uygulanır.

Fidye yazılımlarının en bilineni ilk olarak 2013 yılında ortaya çıkan CryptoLocker adlı fidye yazılımıdır. CryptoLocker bulaştığı bilgisayar ve bağlı olduğu ağdaki dosyaları şifreleyerek belirli bir süre içerisinde Bitcoin olarak ödeme talep eder. CryptoLocker aktif bir tehdit olarak görülmese de ardından bir çok taklitçisi ortaya çıkmıştır.

Reklam Yazılımı (Adware)

Reklam zararlıları sisteme bulaşabilecek en az tehlikeli zararlı yazılım türüdür. Adware kullanıcı verilerini kullanarak hedef odaklı reklamlar sunmak için kullanılır. Saldırganların elinde kullanıcılara rahatsız edici sıklıkta ve zararlı yazılımların sisteme bulaşmasına yol açabilecek reklamlar gösterecek şekilde kullanılabilir. Arama motorunu değiştiren yazılım aynı zamanda web etkinliğini de takip edebilir.

Casus Yazılım (Spyware)

Casus yazılımlar da yaygın olarak karşılaşılan zararlı yazılım türlerindendir. Yerleştikleri sistemlerin kullanıcılarına ait kişisel bilgileri, gerçekleştirdiği işlemleri kullanıcının bilgisi haricinde toplar ve takip ederler. Casus yazılımların asıl işlevi sistemden sisteme kendini kopyalamak yerine kendisini gizleyerek kullanıcıları takip etmektir. Bu yönü ile casus yazılımlar virüs ve solucanlardan ayrılır.

Casus yazılımlar kişileri hedef alabileceği gibi ticari bilgilerin ele geçirilmesi amacıyla da kullanılabilir.

Klavye Dinleme (Keylogger)

Keylogger zararlıları bulaştıkları sistemde gerçekleşen klavye hareketlerini kaydeder ve saldırgana gönderir. Klavyede basılan her tuş kayıt altına alınarak şifre ve kredi kartı gibi bilgilerin ele geçirilmesi amaçlanır. Mail, saldırgan siteler ve korsan yazılımlar aracılığı ile sisteme bulaşırlar.

Tarayıcı Ele Geçirme (Browser Hijacking)

Kurulan bir yazılım ya da tarayıcı eklentisi ile birlikte gelen istenmeyen ve zararlı olabilme potansiyeline sahip yazılımlardır. Tarayıcının açılış sayfası değiştirilebilir, istenmeyen reklamlar gösterilebilir, tarayıcı verileri toplanabilir veya zararlı yazılımların indirilmesine yol açabilecek pop-up’lar otomatik olarak açılabilir.

Korkutucu Yazılım (Scareware)

Scareware zararlıları kullanıcılara sistemde zararlı yazılımlar bulunduğuna dair uyarılar vererek sahte yazılımları satmaya çalışır. Kullanıcıya tehlikede olduğunu söyleyip korku yaratarak sahte antivirüs, güvenlik ve bakım yazılımları satmak asıl amaçtır.

Bot Ağları (Botnets)

Bu tip zararlılar bilgisayarınızı saldırganlar tarafından verilen görevleri yerine getirecek birer bot haline getirir. Zararlı yazılımdan etkilenen cihazları organize bir şekilde kullanarak DDoS saldırıları gerçekleştirmek, spam göndermek gibi amaçlar için kullanırlar.

Örneğin, internet üzerinden otomatik olarak ARC işlemci kullanan IoT cihazlarını bulup botnete dahil eden Mirai adlı zararlı yazılım oluşturduğu botnet ağı ile 2016 yılında Minecraft oyununun altyapısına gerçekleştirilen DDoS saldırısı ile ortaya çıkmıştır.

Dosyasız Zararlı (Fileless Malware)

Adı üzerinde sabit diske herhangi bir dosya bulundurmayan zararlı yazılımlardır. Kullanıcının belleğinde çalışan bu tip zararlı yazılımlar sabit diske tespit edilecek bir dosyası olmadığından güvenlik yazılımları tarafından tespit edilmesi oldukça güçtür.

Örneğin geçmişte Microsoft Defender ATP araştırma ekibi tarafından, Astaroth adlı trojanın sistemlere fileless malware kullanılarak bulaştırıldığını ortaya çıkarılmıştı. Kullanıcılara .LNK uzantısına sahip spam içerikler ile bulaşmıştı. Bilgisayarın belleğine yerleşen yazılım sonrasında sisteme truva atı indirip çalıştırmıştı.

Zararlı Yazılımlar Nasıl Çalışır? Nasıl Bulaşır?

Zararlı yazılımlar temiz bir sisteme dışarıdan bulaşır. Zararlı yazılımın bir bilgisayara veya akıllı cihaza bulaşması için birkaç yöntem vardır. Mail ile gelen bir dosya eki, başkasından alınan USB bellek aracılığıyla, sahte yada korsan yazılım indirilmesi sırasında zararlı yazılımlar bulaşabilir. Tüm bunlara dikkat edilse bile kullanılan bir yazılımdaki güvenlik açığı sistemde kötü amaçlı kişiler tarafından kullanılabilecek bir arka kapı görevi görebilir.

Zararlı yazılımların ortak noktası sisteme gizli bir şekilde yerleşmek ve fark edilmeden çalışmaya devam etmektir. Virüs ve solucan gibi zararlı yazılımlar bilgisayardan bilgisayara yayılma davranışı gösterirken truva atı zararlılarının asıl amacı sisteme gizlice sızmak ve sonrasında başka bir zararlının sisteme bulaşmasını sağlamaktır. Arka kapı yazılımları, keylogger ve casus yazılımların ise amacı fark edilmeden uzun süre çalışmaktır.

Bu konuda teknik desteğe ihtiyaç duyuyorsanız tekin@tekinteknoloji.com adresinden yada ürünler ile alakalı bili almak için https://tekinteknoloji.com/kurumsal-urunler/firewall

0

0